Mucho antes de que existiera el concepto de «set up» para llamar a la zona donde tenemos nuestro escritorio y trabajamos, Steve Jobs ya…

La privacidad es una de las cosas más importantes para cada ser humano, y en un mundo actualizado en el que todos nuestros datos personales y recuerdos están almacenados en nuestro iPhone, iPad y Mac, es incluso más importante saber que todo se encuentra en perfecto orden y estado. Si no, podríamos ver nuestra vida comprometida de una forma u otra, y por eso es que Apple nos permite cifrar nuestras copias de seguridad en iPhone, iPad y Mac. Si crees que alguien podría estar accediendo en secreto a tu iPhone o iPad, alguien cercano a ti que pudiese haber usado tu dispositivo, hoy vamos a ayudarte a salir de la duda con estos sencillos pasos.

Si vives con varias personas o frecuentas gente que conoce tus credenciales de acceso a tus dispositivos, no es para nada difícil que se hagan con una puerta trasera para acceder a tu iPhone o iPad, incluso si tiendes a cambiar la contraseña cada cierto tiempo o después de compartirla. Con estos simples pasos podrás salir de la duda y lo mejor es que no tienes que descargar absolutamente nada.

Cómo revisar los detalles de tu Touch ID

Si una persona tuvo acceso a tu dispositivo, no se le haría nada difícil agregar una huella extra a la configuración de Touch ID. Después de todo, la tecnología ha avanzado lo suficiente como para que este proceso tome menos de un minuto y, una vez esa persona haya registrado su huella en tu iPhone o iPad, no importa cuántas veces cambies la contraseña de tu dispositivo… siempre tendrá acceso.

Sigue estos pasos para saber si alguien ha comprometido tu configuración de Touch ID.

Puedes agregar hasta cinco huellas distintas en Touch ID. Si quieres verificar cuál pertenece a cuál dedo, solo toca el botón Home con la huella mientras estés en esta pantalla. La huella a la que pertenece debería iluminarse brevemente, dejándote saber que son tuyas. Si alguna no se ilumina puede ser porque la huella pertenece a otra persona, o porque has guardado una huella de un mismo dedo más de una vez. En cualquier caso, puedes eliminarla simplemente con tocar en ella y darle a «Eliminar huella».

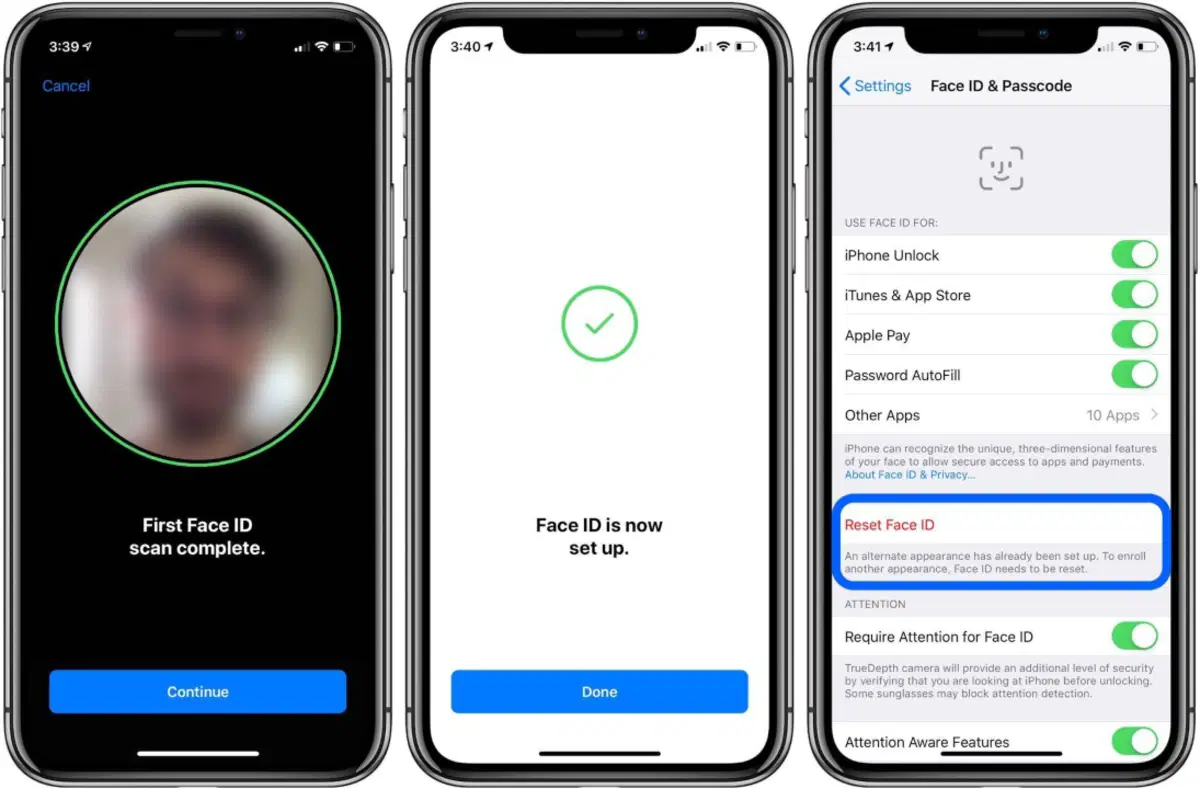

Cómo revisar los detalles de tu Face ID

Si en lugar de Touch ID tu iPhone o iPad cuenta con Face ID, también puedes echarle un vistazo para saber si todo anda en orden en las configuraciones. Para hacerlo los pasos serán bastante parecidos a los descritos anteriormente.

Si la opción de Configurar un aspecto alternativo aparece disponible, significa que tu iPhone o iPad están seguros. Esta opción desaparecerá cuando haya más de un rostro registrado en Face ID, así que si todavía tienes la opción de guardar otro, no te preocupes. Por otro lado, si un nuevo rostro es almacenado en la configuración de Face ID, tu iPhone te pedirá reautenticar el aspecto alternativo desde cada aplicación en la que uses Face ID, así que es bastante más obvio que Touch ID.

En caso de que quieras seguir mejorando el apartado de la seguridad en tu dispositivo, te dejamos un tutorial de cómo proteger cualquier app de iOS con Face ID y Touch ID. Por otro lado, Apple ha estado trabajando en mejorar su tecnología de reconocimiento facial en iOS 15 para evitar suplantaciones con modelos 3D, una vulnerabilidad muy curiosa que pudimos ver en años anteriores.

Mucho antes de que existiera el concepto de «set up» para llamar a la zona donde tenemos nuestro escritorio y trabajamos, Steve Jobs ya…

«Lo tendría listo en dos o tres horas como mucho», fue lo que JK Sheinberg contestó cuando se le preguntó cuánto tardaría…

Pequeño, poderoso, único. El iPhone SE rompió con las reglas y dejó una huella imborrable en la historia de Apple. Hay momentos…